Eine jahrelange Phishing-Kampagne zielt auf deutsche Unternehmen der Autoindustrie ab, um ihre Systeme mit passwortstehlender Malware zu infizieren.

Zu den Zielen gehören sowohl Autohersteller als auch Autohändler in Deutschland, und die Angreifer haben mehrere ähnliche Nutzungsdomänen in ihren Betrieben registriert, indem sie die legitimen Websites verschiedener Organisationen in der Branche geklont haben.

Diese Seiten werden verwendet, um in deutscher Sprache verfasste Phishing-E-Mails zu versenden und Malware-Payloads zu hosten, die auf Zielsysteme heruntergeladen werden.

Forscher von Check Point entdeckten diese Kampagne und veröffentlichten einen technischen Bericht, in dem ihre Ergebnisse detailliert beschrieben wurden. Dem Bericht zufolge begann die Kampagne etwa im Juli 2021 und dauert noch an.

Ziel ist die deutsche Autoindustrie

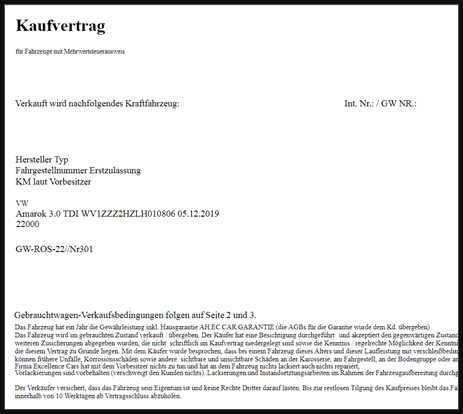

Die Infektionskette beginnt mit einer E-Mail, die an bestimmte Ziele gesendet wird und eine ISO-Disk-Image-Datei enthält, die viele Internet-Sicherheitskontrollen umgeht.

Beispielsweise gibt die folgende Betrugs-E-Mail vor, eine Quittung für die Autoübergabe zu enthalten, die an eine scheinbar gezielte Agentur gesendet wurde.

.png)

Dieses Archiv wiederum enthält eine .HTA-Datei, die die Implementierung von JavaScript- oder VBScript-Code über HTML-Datenverkehr enthält.

.png)

Dies ist eine gängige Technik, die von Hackern aller Erfahrungsstufen verwendet wird, von „Skript-Kids“, die sich auf automatisierte Gruppen verlassen, bis hin zu staatlich geförderten Akteuren, die benutzerdefinierte Hintertüren posten.

Während das Opfer ein von der HTA-Datei geöffnetes Dokument sieht, wird bösartiger Code im Hintergrund ausgeführt, um die Malware-Payloads abzurufen und auszuführen.

„Wir haben mehrere Versionen dieser Skripte gefunden, einige davon mit PowerShell-Code, andere verschleiert und einige in reinem Text. Sie alle laden verschiedene MaaS-Programme (Malware-as-a-Service) herunter und führen sie aus, um Informationen zu stehlen.“ – Kontrollpunkt.

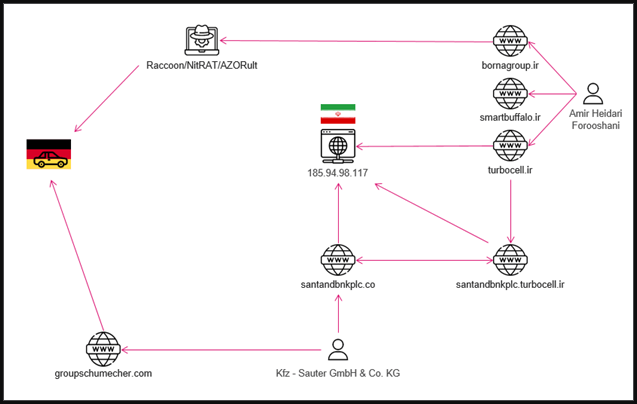

Die in dieser Kampagne verwendeten MaaS-Tools zum Stehlen von Informationen variieren, darunter Raccoon Stealer, AZORult und BitRAT. Alle drei sind auf Marktplätzen für Cyberkriminalität und Dark-Web-Foren erhältlich.

In neueren Versionen einer HTA-Datei wird PowerShell-Code ausgeführt, um Registrierungswerte zu ändern und Inhalte in einer Microsoft Office-Suite zu aktivieren. Dadurch ist es für Bedrohungsakteure unnötig, den Empfänger dazu zu bringen, Makros zu aktivieren und die Rate zu verbessern, mit der die Nutzlast gelöscht wird.

.jpg)

Ziele und Zuordnung

Check Point sagt, dass es diese Angriffe auf 14 gezielte Einheiten zurückführen kann, die alle deutsche Unternehmen mit irgendeiner Verbindung zur Autoindustrie sind. In dem Bericht wurden jedoch keine spezifischen Firmennamen genannt.

Die Nutzdaten des Informationsdiebstahls wurden auf der Website („Bornagroup .“) gehostet.[.]ir“) wurde mit einem iranischen Zeichen registriert, während dieselbe E-Mail-Adresse für Phishing-Subdomains wie „groupschumecher“ verwendet wurde.[.]com“.

Bedrohungsanalysten konnten Links zu einer anderen Phishing-Operation finden, die auf Kunden der Santander Bank abzielte, wobei Websites, die diese Kampagne unterstützten, auf einem iranischen ISP gehostet wurden.

Kurz gesagt, es besteht eine gute Chance, dass die iranischen Angreifer die Kampagne orchestrieren, aber Check Point hat nicht genügend Beweise, um dies zu unterstellen.

Schließlich handelt es sich in Bezug auf die Ziele der Kampagne höchstwahrscheinlich um Industriespionage oder BEC (Business Email Hack), die sich gegen diese Unternehmen oder deren Kunden, Lieferanten und Auftragnehmer richtet.

E-Mails, die an Ziele gesendet werden, lassen einen großen Spielraum für die Korrespondenz, sodass der Aufbau einer Beziehung zum Opfer und die Gewinnung seines Vertrauens ein mögliches Szenario ist, das der BEC-Hypothese Glaubwürdigkeit verleiht.

„Travel Maven. Bierexperte. Subtil charmanter Alkoholfan. Internet-Junkie. Begeisterter Speckwissenschaftler.“

More Stories

Deutschland reagiert auf das Todesurteil gegen einen deutschen Staatsbürger in Weißrussland

Wegen der Schließung des Islamischen Zentrums beruft Iran den deutschen Botschafter ein

EnBW investiert 1 Milliarde Euro in das deutsche Wasserstoffnetz